El panorama de la Formación Profesional está en constante evolución, se están adaptando las titulaciones y el curriculum de los ciclos a las exigencias de la sociedad actual.

En este momento, la formación que uno elige tiene gran influencia en su futuro laboral. No sólo ésto es importante, también lo son la especialización y las capacidades personales. Cada vez más, las empresas buscan trabajadores expertos en áreas determinadas para dar respuesta a tareas específicas del sector al que pertenecen.

Años atrás, la Formación Profesional no estaba igual de valorada que ahora, había una opinión generalizada de que la primera opción, a la hora de escoger una titulación, debía ser la titulación universitaria. En los días que corren, esta opinión a cambiado debido a la demanda de los nuevos perfiles creados por las empresas. Es decir, estamos en un momento en que la opción de FP es accesible y de alta calidad. Además, permite compaginar y conciliar las enseñanzas con la vida personal y laboral.

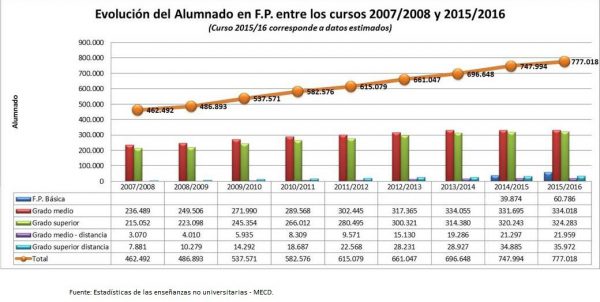

El alumnado matriculado en Formación Profesional de Grado Medio y Grado Superior, se ha incrementado casi el 50% desde el curso 2007-2008 hasta el curso 2015-2016, pasando de 451.541 alumnos a 719 .087 respectivamente.

En la siguiente gráfica realizada por el Ministerio de Educación, Cultura y Deporte (MECD) se puede observar la evolución del Alumnado en FP entre los cursos 2007-2008 y 2015-2016.

En concreto, la FP a distancia es la que más ha evolucionado, siendo el porcentaje de aumento de un 7.15% en Grado medio y un 4.56% en Grado superior. Las ventajas que aporta la teleformación o la modalidad online son numerosas, entre ellas, la compatibilidad entre estudios y otro tipo de ocupaciones. Por otra parte, el hecho de poder matricularse de manera modular hace que el plan de estudios se adapte a las necesidades del alumno, consiguiendo así sus metas.

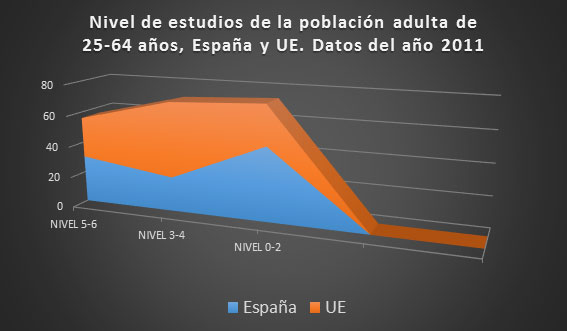

Si analizamos el nivel de estudios de la población adulta de 25 a 64 años en España y lo comparamos con el de la Unión Europea observamos que en Europa la mayoría de los trabajadores tiene estudios de nivel intermedio. Por el contrario, en España, se sigue una estructura en la que los trabajadores tienen niveles educativos bajos o muy altos pero escasean los niveles intermedios. ¿Cuál es la conclusión de esto? Que existe una importante demanda en el presente y en el futuro de profesionales con titulaciones tanto de ciclo formativo de grado medio como de superior.

Según los últimos datos del Servicio Público de Empleo Estatal (SEPE), en Tecnología destacan los analistas y diseñadores de software y multimedia, y los administradores de sistemas y redes. La contratación de titulados en estos ciclos se ha triplicado desde enero de 2014. En el año 2015, se firmaron 10.683 nuevos contratos, un 24.68% más y la previsión para los siguientes años, es que la demanda siga aumentando gracias al constante desarrollo tecnológico en todos los sectores productivos.

Si estás pensando en cursar una Titulación Oficial de Grado Superior de Informática en la modalidad online pero no tienes claro por cuál decantarte puedes ampliar información visitando nuestra web:

- Administración de Sistemas Informáticos en Red

- Desarrollo de Aplicaciones Multiplataforma

- Desarrollo de Aplicaciones Web