Ya hemos abierto el plazo de matrícula para nuestros ciclos Grado Superior de Informática Online.

En Instituto FOC podrás obtener tu Titulación Oficial de FP de Informática en la modalidad Online (sólo impartimos Titulaciones Oficiales del Ministerio de Educación y Formación Profesional), pudiendo así compaginar tus estudios con tu vida laboral y personal.

¿Cómo se estudia en Instituto FOC?

Campus Virtual:

- Aquí tendrás colgado todo el temario en versión multimedia (con videos, ejercicios de respuesta corta, enlaces de interés…) y además en archivos descargables para que puedas imprimirlos. Siempre recomendamos que hagáis uso de ambas versiones.

- En esta plataforma irás subiendo tus tareas y trabajos para que los profesores te los corrijan.

- Además dispondrás de foros para estar en contacto con tus compañeros y con los profesores.

- La participación en esta plataforma y en las clases en directo es muy importante.

Clases en directo:

- Cada uno de los módulos (asignaturas) tienen una clase semanal.

- Puedes consultar tus dudas en directo a través del sistema de chat o del micro.

- Si no puedes asistir a las clases en directo, nunca te las perderás ya que todas quedan grabadas y las puedes ver en diferido las veces que necesites. Además, de esta forma, podrás repasar para los exámenes.

Tareas:

- Gracias a las tareas, que irás haciendo durante el curso, adquirirás las competencias y capacidades necesarias para afrontar de manera exitosa tus exámenes.

- Estas tareas se valoran en la evaluación final, pues es la mejor forma que tienen los alumnos de aprender la parte práctica del contenido.

Cuestionarios Online:

- Deberás hacer entrega de cuestionarios online, cuya calificación se valorará también en la evaluación final.

- Estos cuestionarios permiten, tanto a los alumnos como a profesores, hacer un testeo de cómo van asimilando los conocimientos nuestros alumnos.

Exámenes:

Los exámenes son presenciales. Toda Titulación Oficial debe realizar al menos un examen presencial de cada módulo.

Disponemos de varias fechas de exámenes presenciales:

- Exámenes parciales. No son obligatorios. Se hacen a mitad de curso. Puedes eliminar la parte de temario que llevas hasta ese momento. Se pueden hacer en Granada o en Madrid.

- Exámenes finales. Sí son obligatorios. Se hacen a final de curso. Los puedes hacer en Granada, Madrid, Barcelona o Sevilla (estamos en proceso de ampliación de sedes).

- Exámenes de recuperación. Se realizan unas semanas después de los exámenes finales. Se hacen en Granada.

Tutorías:

- Podrás realizar tus consultas mediante las clases en directo (si la duda es de ese contenido) o a través del correo electrónico.

- Debes saber que las dudas se resuelven con rapidez ya que para nosotros es muy importante que los alumnos comprendan todo el temario para poder hacer las tareas y exámenes.

Especialización profesional:

Certificaciones

Somos partner de Microsoft, Oracle, Cisco y Linux y esto nos permite tener el contenido de los ciclos actualizado a las últimas tecnologías y además dar acceso a nuestros alumnos a la preparación de ciertas certificaciones mediante las plataformas oficiales de estos fabricantes.

La preparación para estas certificaciones las ves dentro de los propios módulos (asignaturas) del ciclo, de forma que cuando finalizas, tienes los conocimientos necesarios para el examen de certificación.

A continuación puedes ver las certificaciones relacionadas con cada uno de los ciclos:

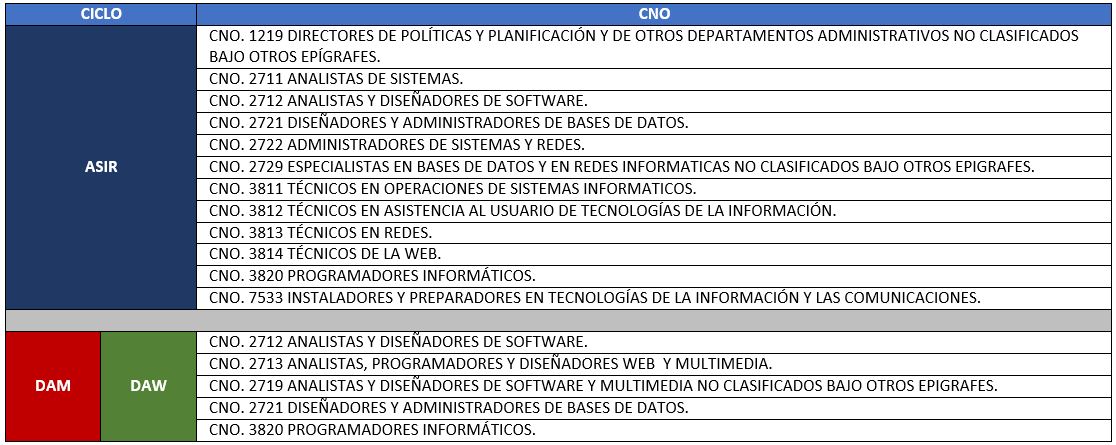

Desarrollo de Aplicaciones Multiplataforma (DAM):

- Asociado Junior Certicado en Database Foundations

- Asociado Junior Certicado en Java Foundations

- MTA 98-361 Fundamentos Desarrollo c#

Desarrollo de Aplicaciones Web (DAW):

- Asociado Junior Certicado en Database Foundations

- Asociado Junior Certicado en Java Foundations

- MTA 98-375 Fundamentos Desarrollo Aplicaciones HTML5

Administración de Sistemas Informáticos en Red (ASIR):

- CCNA Routing and Switching

- IT Essential: CompTIA A+

- Cybersecurity Essential (este curso no prepara certificación pero también se ve dentro de uno de los módulos de este ciclo)

Cursos de autoformación de Cisco

- Estos cursos los haces a través de la plataforma oficial de Cisco.

- Te puedes inscribir y hacerlos a tu ritmo.

- Una vez superado el curso, obtendrás tu diploma a través de la propia plataforma de Cisco.

- A continuación puedes ver los cursos disponibles:

- Introduction to Cybersecurity: El curso introductorio para quienes desean explorar el mundo de la ciberseguridad.

- Mobility Fundamentals: Aprenderás conceptos, estándares y aplicaciones de tecnología móvil

- Introducción a Internet de las cosas: Inicie aquí el camino del aprendizaje de IoT. No hace falta tener experiencia.

- Get Connected: Adquiera habilidades informáticas básicas, como el uso de medios sociales e Internet

- NDG Linux Unhatched – Linux básico: El curso para «comenzar desde cero» con Linux.

- Entrepreneurship – Emprendimiento: Concrete sus ideas con un curso diseñado para ayudarlo a ejecutarlas.

Descarga catálogo cursos de Cisco aquí.

Talleres técnicos

- Durante los veranos impartimos talleres técnicos gratuitos de diferentes temáticas de la informática.

- Están abiertos a todo el público (aunque no estés matriculado en Instituto FOC puedes inscribirte y asistir).

- La finalidad es que nuestros alumnos amplíen conocimientos y que los interesados en conocer cómo funcionan nuestras clases puedan verlo de primera mano antes de matricularse.

Solicita toda la información que necesites a través de nuestra web, teléfono (958 41 50 61) o redes sociales (Twitter y Facebook).